Bin Laden continúa "vivo" gracias a las artimañas de los "hackers" informáticos

:quality(75):max_bytes(102400)/https://assets.iprofesional.com/assets/jpg/2011/05/342457.jpg)

El presidente estadounidense Barack Obama realizó una conferencia de prensa sorpresiva el domingo para anunciar que fuerzas armadas de su país se enfrentaron y mataron a tiros al líder de Al Qaeda, Osama Bin Laden, en Pakistán.

La noticia tuvo, al instante, enorme impacto internacional y sobre ella se estará hablando en los próximos días. Y quienes más se refregaron las manos, contentos por la inmediata ventana de oportunidades para hacer grandes negocios, que se les abría delante de ellos, fueron los delincuentes informáticos.

Sucede que, como era de esperarse, comenzaron a propagarse sin demoras códigos maliciosos con diversas técnicas de ingeniería social, basadas en este incidente.

El fenómeno, incluso, llega con características pocas veces vista con anterioridad: se lanzan ataques regionales en América latina.

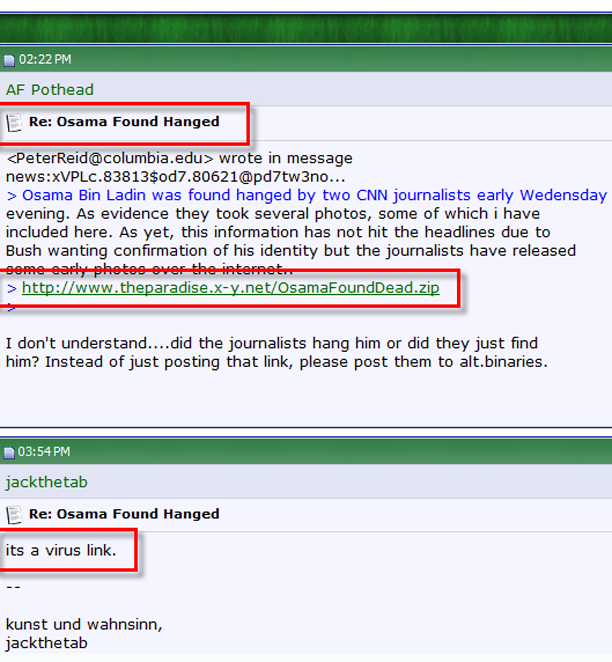

Sebastián Bortnik, coordinador de Awareness & Research de ESET Latinoamérica, una firma de seguridad informática, explicó que, en primer lugar, se detectaron algunos foros en inglés con supuestas imágenes del cuerpo del terrorista ahorcado, obtenidas por periodistas:

El enlace en la imagen superior ya fue deshabilitado. Se trataba de un troyano detectado por el antivirus ESET NOD32 como Win32/Hackarmy.

Como se puede ver, un usuario del foro avisó al resto de los lectores que el enlace era malicioso. Claramente, la curiosidad de los usuarios sigue siendo vital para los atacantes.

Además, desde este lunes se observan algunos ataques en América latina que también utilizan la muerte de Bin Laden como excusa para propagar malware.

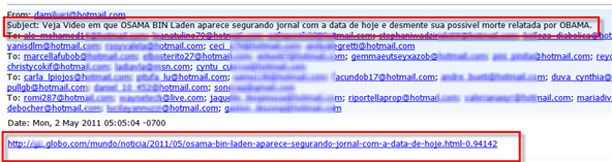

En esta ocasión, se trata de un correo en portugués, que tiene como título (traducido al español) "Ver video en el que Osama bin Laden aparece sosteniendo un periódico con la fecha de hoy y desmiente su posible muerte reportada por Obama":

El enlace, según explicó Bortnik, ofrece la descarga de un archivo, un troyano bancario como probablemente una variante de Win32/TrojanDownloader.Banload.PYR Troyano.

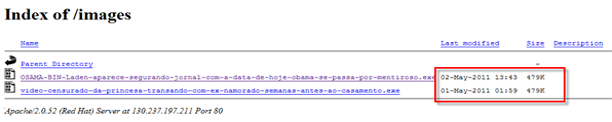

Si se analiza el servidor donde se descarga dicho archivo, puede observarse que desde la misma carpeta se puede bajar otro, basado en la boda real (un supuesto video de la princesa con un amante previo al casamiento):

Si se observa en detalle, se notará que el lunes fue agregado el segundo documento (de Osama Bin Laden) y que ambos tienen el mismo peso.

Al descargarlos, Bortnik pudo comprobar que dichos archivos poseen el mismo MD5 (9EE8023B94D6186F09857DBDAD14ED09), es decir, es la misma amenaza y sólo fue modificado el nombre.

También se pudieron identificar ataques en español en Facebook que, por el momento, no poseen malware pero sí enlaces publicitarios indeseados, y probables amenazas del tipo scam:

“Ya no sólo los atacantes del resto del mundo están atentos a las últimas noticias, sino también estamos viendo ataques desarrollados desde América latina para aprovechar la propagación de malware”, señaló el especialista.

A su vez, es de esperarse que también aparezcan ataques de BlackHat SEO relacionados al tema, incluso en español. Uno de ellos consiste en romper las reglas establecidas por los buscadores y afectar la experiencia de usuario de forma negativa, debido a la aplicación de algunas de estas técnicas.

“Ante este tipo de noticias, es indispensable que los usuarios estén atentos y tengan en cuenta las buenas prácticas en Internet, de forma tal de no exponerse a este tipo de amenazas. Osama Bin Laden está muerto, pero el malware está vivo”, concluyó Bortnik.

Precauciones

Aquí, una serie de consejos relacionados con la seguridad en Internet, que sirven para estar precavidos ante este tipo de estafas:

Evitar los enlaces sospechosos

Uno de los medios más utilizados para direccionar a las víctimas a sitios maliciosos son los hipervínculos o enlaces.

Evitar hacer clic en los mismos previene el acceso a páginas web que posean amenazas capaces de infectar al usuario.

Pueden estar presentes en un correo electrónico, una ventana de chat o un mensaje en una red social: la clave está en analizar si son ofrecidos en alguna situación sospechosa (una invitación a ver una foto en un idioma distinto al propio, por ejemplo), provienen de un remitente desconocido o remiten a un sitio web poco confiable.

No acceder a sitios web de dudosa reputación

A través de técnicas de ingeniería social, muchos sitios web suelen promocionarse con datos que pueden llamar la atención del usuario – como descuentos en la compra de productos (hasta ofrecimientos gratuitos), primicias o materiales exclusivos de noticias de actualidad, material multimedia, etc.

Es recomendable, para una navegación segura, que el usuario esté atento a estos mensajes y evite acceder a páginas web con esas características.

Actualizar el sistema operativo y aplicaciones

El usuario debe mantener actualizados, con los últimos parches de seguridad, no sólo el sistema operativo, sino también el software instalado en éste a fin de evitar la propagación de amenazas a través de las vulnerabilidades que posea.

Descargar aplicaciones desde sitios web oficiales

Muchos sitios simulan ofrecer programas populares que son alterados, modificados o suplantados por versiones que contienen algún tipo de malware y descargan el código malicioso al momento que el usuario lo instala en el sistema.

Por eso, es recomendable que en ocasión de descargar aplicaciones se haga siempre desde las páginas web oficiales.

Utilizar tecnologías de seguridad

Las soluciones antivirus, firewall y antispam representan las aplicaciones más importantes para la protección del equipo ante las principales amenazas que se propagan por Internet. Utilizar estas tecnologías disminuye el riesgo y exposición ante amenazas.

Evitar el ingreso de información personal en formularios dudosos

Cuando el usuario se enfrente a un formulario web que contenga campos con información sensible (por ejemplo, usuario y contraseña), es recomendable verificar la legitimidad del sitio.

Una buena estrategia es corroborar el dominio y la utilización del protocolo HTTPS para garantizar la confidencialidad de los datos.

De esta forma, se pueden prevenir ataques de phishing que intentan obtener información clave a través de la simulación de una entidad de confianza.

Tener precaución con los resultados arrojados por buscadores web

A través de técnicas de Black Hat SEO, los atacantes suelen posicionar sus sitios web entre los primeros lugares en los resultados de los buscadores, especialmente en los casos de búsquedas de palabras clave muy utilizadas por el público, como temas de actualidad, noticias extravagantes o temáticas populares (como por ejemplo, el deporte y el sexo).

Ante cualquiera de estas búsquedas, el usuario debe estar atento y verificar a qué sitios está siendo enlazado.

Aceptar sólo contactos conocidos

Tanto en los clientes de mensajería instantánea como en redes sociales, es recomendable aceptar e interactuar sólo con contactos conocidos.

De esta manera, se evita acceder a los perfiles creados por los atacantes para comunicarse con las víctimas y exponerlas a diversas amenazas como malware, phishing, cyberbullying u otras.

Evitar la ejecución de archivos sospechosos

La propagación de malware suele realizarse a través de archivos ejecutables. Es recomendable evitar la ejecución de archivos a menos que se conozca la seguridad del mismo y su procedencia sea confiable (tanto si proviene de un contacto en la mensajería instantánea, un correo electrónico o un sitio web).

Cuando se descargan archivos de redes P2P, se sugiere analizarlos de modo previo a su ejecución con una solución de seguridad.

Utilizar contraseñas fuertes

Muchos servicios en Internet están protegidos con una clave de acceso, de forma de resguardar la privacidad de la información.

Si esta contraseña fuera sencilla o común (muy utilizada entre los usuarios) un atacante podría adivinarla y, por lo tanto, ingresar indebidamente como si fuera el usuario verdadero.

Por este motivo, se recomienda la utilización de contraseñas fuertes, con distintos tipos de caracteres y una longitud de, al menos, 8 caracteres.

“Como siempre, las buenas prácticas sirven para aumentar el nivel de protección y son el mejor acompañamiento para las tecnologías de seguridad. Mientras estas últimas se encargan de prevenir, ante la probabilidad de algún tipo de incidente, la educación del usuario logrará que éste se exponga menos a las amenazas existentes, algo que, de seguro, cualquier lector deseará en su uso cotidiano de Internet”, concluyó Bortnik.