El debate post hackeo de Patricia Bullrich: expertos creen que hasta Trump es vulnerable en Twitter

:quality(75):max_bytes(102400)/https://assets.iprofesional.com/assets/jpg/2017/01/439449.jpg)

El escándalo que protagonizó la ministra de Seguridad, Patricia Bullrich, con el “hackeo” de su cuenta en Twitter puede reiterarse con cualquier perfil en la red social de “microblogging”, incluso con el de uno de sus usuarios más famosos, el presidente estadounidense Donald Trump.

Los riesgos de un "hackeo" de perfil cobran una gran relevancia política porque esta es una tribuna que eligen los políticos para difundir mensajes clave.

Tal fue el caso del intercambio de "tuits" entre Trump y su par mexicano, Enrique Peña Nieto; o el de la antecesora de Mauricio Macri, Cristina Fernández de Kirchner.

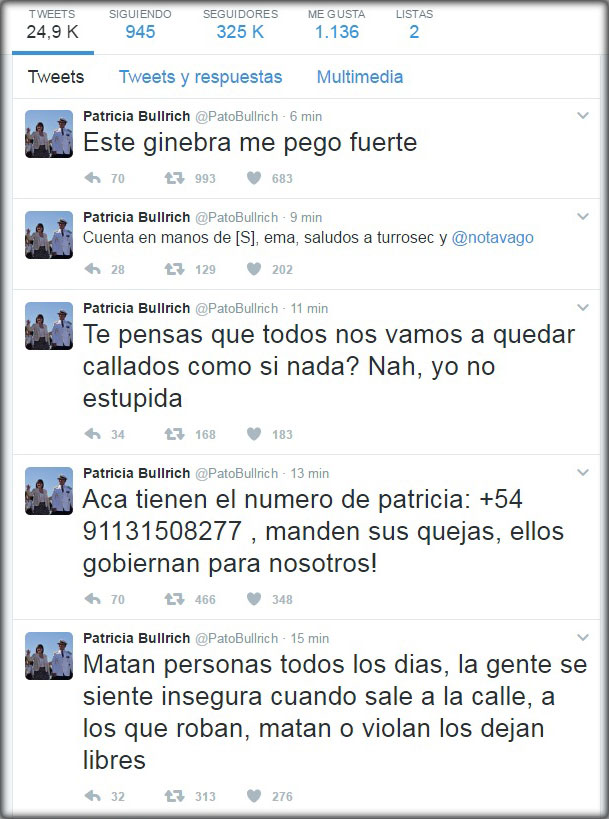

La cuenta de Twitter de Bullrich fue “hackeada” por más de una hora. En ese lapso se enviaron unos nueve mensajes, en los que informaron el número de celular y se incluyeron agravios y críticas a su gestión y a la del presidente Macri por los hechos de inseguridad.

Una vez recuperada la cuenta, los mensajes fueron eliminados y la cartera afirmó que se iniciarán acciones judiciales. La investigación quedó a cargo del juez federal Sebastián Ramos, con intervención de la fiscal Paloma Ochoa.

"Hago de manera oficial mi renuncia como ministra de Seguridad", fue el primero de los “tuits”, aproximadamente a las 15.40, seguido de varios con insultos hacia la propia ministra y el Presidente.

"Matan personas todos los días, la gente se siente insegura cuando sale a la calle y a los que roban, matan o violan los dejan libres. Acá tienen el numero de Patricia, manden sus quejas ¡ellos gobiernan para nosotros!", continuó la serie de mensajes.

Cerca de las 16.50, la cuenta fue recuperada, se borraron los mensajes y se corrigió la información de perfil, que también había sido modificada.

Bullrich dijo que el incidente no detendrá su gestión. “Pueden ‘hackearme’ la cuenta, pueden hacer lo que quieran, que vamos a seguir adelante con las cosas que estamos haciendo. Pusieron mi teléfono y ya recibí muchísimos mensajes de aliento, así que le abrieron un canal de comunicación a la gente", minimizó la funcionaria.

El escándalo se debió a que la involucrada es la ministra que debe velar por la seguridad de la Argentina.

Incluso, meses atrás, la funcionaria había afirmado que de la batería de medidas de prevención contra posibles ataques terroristas que desplegó el Gobierno, la que más la ocupaba era la vigilancia de Internet, sobre todo en la "web profunda".

“Ahora estamos comenzando a trabajar en un centro de inteligencia en ciberdelito y ciberterrorismo, con el objetivo de seguir todas las hipótesis. También estamos trabajando con la Dirección de Comunicaciones de la Corte (la ex OJOTA, encargada de las escuchas telefónicas) un establecimiento de protocolos", declaraba allá por el mes de julio.

Políticos en la mira

Camilo Gutiérrez, jefe del laboratorio de investigación de la empresa de seguridad informática Eset América latina, explicó a iProfesional que “sin lugar a dudas los políticos se han convertido en un blanco atractivo para los ‘hacktivistas’”.

“Si bien este tipo de ataques no suelen representar una ganancia económica para quien está detrás del ataque, sí lo pueden utilizar para expresar sus posiciones”, explicó.

Carlos Aramburu, gerente de Intel Security, señaló a este medio que el “hackeo” de la cuenta de un famoso “persigue el efecto de un shock en la opinión pública. Y no podemos negar que existe algo de narcisismo para el hacker que lo logra”.

“No hay que dejarse engañar por las apariencias, la mayoría de las veces no son métodos sofisticados. Muy por el contrario, con engaños simples logran su cometido”, dijo Aramburu.

Martín Elizalde, socio de la empresa de seguridad informática Foresenics, señaló que el caso protagonizado por Bullrich "parece poner en evidencia un grado de descuido del usuario, una mayor exposición al riesgo que puede haber sido la puerta de entrada”.

Para Gutiérrez, “en estos casos, la utilización inadecuada de la tecnología es lo que suele permitir que estos incidentes se lleven a cabo: uso de claves débiles, no utilizar doble factor de autenticación en las cuentas o incluso la pérdida del dispositivo móvil desde donde se accede a las redes sociales, si es que estos dispositivos no se protegen de forma adecuada con una contraseña robusta”, enumeró.

También se puede dar el caso de que los atacantes "logren infectar algunos de los dispositivos con un código malicioso y tomar el control del mismo y así ingresar a la cuentas del usuario afectado, señaló Gutiérrez.

“Este último escenario es el menos probable, y lo más factible es que este tipo de ataques sean a través de ingeniería social o de aprovechar debilidades en el uso de contraseñas", concluyó.

¿Por qué sucede esto incluso tratándose de una cuenta verificada por Twitter, como el caso de Bullrich?

“Si bien aún se están evaluando las causas, es altamente probable que este caso, como tantos otros, no corresponda a una falla de seguridad de Twitter”, estimó Aramburu.

Cualquiera sea el tipo de cuenta, “si el ‘hacker’ obtiene la clave de acceso a la red social obtendrá el control del perfil. Por consiguiente, la seguridad tiene siempre dos caras: las medidas implementadas por dicha red social y la conciencia del usuario sobre la protección de sus datos. Una falla en cualquiera de estos dos aspectos deja abierto el camino para el robo de identidad”, explicó el gerente de Intel Security.

Santiago Pontiroli, analista de seguridad, Kaspersky Lab, destacó a iProfesional que el “hackeo” de “cuentas de figuras públicas en Twitter se ha convertido paulatinamente en una forma usual de protesta y en un problema a tener en cuenta por los equipos de redes sociales que generalmente gestionan los perfiles de celebridades. A mayor cantidad de seguidores y relevancia de la persona, mayor será la tentación de ciertos individuos en comprometerla y utilizarla como plataforma para difundir mensajes”.

En algunos casos, distinguió Pontiroli, “se puede tratar de un hackeo dirigido a una cuenta en particular, aunque muchas veces los cibercriminales buscan vulnerar cuentas de forma masiva y sólo se quedan con aquellas que presentan un menor grado de seguridad”.

Para las fuentes consultadas por iProfesional, la seguridad de Twitter es suficientemente buena, tiene estándares internacionales y aplica las normas indicadas para las redes sociales.

“Sin embargo, la última palabra en términos de seguridad y privacidad siempre la tiene el usuario: si las configuraciones o el uso de las aplicaciones son riesgosas, entonces la cuenta queda expuesta”, dijo Aramburu.

Ingeniería social

¿Cuáles son las vías más comunes para el "hackeo" de una cuenta en Twitter?

“Todos tendemos a pensar que el hacker es un especialista informático, extremadamente sofisticado y con altos conocimientos de programación, y en algunos casos lo son. Sin embargo, el hacker primero es un engañador profesional. Muchas veces utiliza métodos ridículamente simples”, replicó Aramburu.

“En el caso de personas famosas, el hacker espera que sea la persona o el administrador de la cuenta de la red social quien cometa un error.

Las formas más comunes de acceder es robando su clave y para esto existen dos métodos: físico o tecnológico.

“El primero consiste simplemente en acceder a un equipo físicamente con baja calidad de protección, por ejemplo, un celular que queda desbloqueado, o que se desbloquea con una clave sencilla, predecible o de bajo nivel de seguridad. Como las aplicaciones en los equipos quedan ‘logueadas’, es tan simple como controlar el equipo y cambiar la clave de acceso para luego operar la cuenta”, explicó el gerente de Intel Security.

Los métodos tecnológicos más usados son el “phishing”, es decir, engañar al usuario haciendo poner su contraseña en una copia exacta de la página de la red social.

Para ello utilizan la infección con “bots”, programas que pueden robar información y que se instalan a través de aplicaciones aparentemente inocentes y que piden o falsas actualizaciones de sistema.

Para Elizalde, “las mayores debilidades están del lado del usuario: contraseñas fácilmente deducibles. O problemas de seguridad en las cuentas de correo asociadas al perfil de Twitter. Como siempre, la cadena se corta por el eslabón más débil".

"En el caso de una persona asediada por la prensa y sus colaboradores, que cede su teléfono mientras habla por otros cinco, lo hace frente a las cámaras, espejos y mucha gente alrededor, las condiciones para un ataque se simplifican mucho", añadió.

Pontiroli alertó que “si la cuenta no está protegida por un mecanismo de autenticación de doble vía, teniendo la contraseña la cuenta podrá ser accedida fácilmente. Antes, Twitter siempre enviaba los códigos de verificación por SMS. Hoy en día y debido a la posibilidad de poder clonar un número de teléfono con cierta facilidad, se ofrece que el usuario solo permita los accesos a través de la aplicación móvil”.

Trump y su teléfono riesgoso

Bullrich se sumó a una lista de famosos cuyos perfiles en Twitter fueron tomados por intrusos, que encabezan el fundador y dueño de Facebook, Mark Zuckerberg, y uno de los fundadores de la propia red social de microblogging, Jack Dorsey.

¿Y por qué Trump podría sumarse a la lista? Esta semana se especuló en medios estadounidenses, como el diario The New York Times, que el mandatario utiliza para publicar en Twitter un teléfono algo vetusto.

El dato surge al observarse que el jefe de Estado parece estar escribiendo sus mensajes desde un teléfono inseguro: un viejo móvil con Android, que supuestamente tendría que haber entregado al entrar en la Casa Blanca.

Fuera de la sede gubernamental en Washington, aún utiliza su teléfono particular para enviar “tuits”.

Un peligro al que Trump se expone es al “phising” y al malware. Para que su teléfono tenga un pequeño espía instalado sólo basta que el impulsivo magnate haga una pulsación por error en un enlace malicioso o en un anuncio.

Trump sigue utilizando lo que, según algunos expertos apuntan, es un teléfono que data de 2012 y que probablemente no tiene las últimas actualizaciones de seguridad de Android. Algunas versiones indican que es un Samsung Galaxy S3, cuando la marca coreana lanzará este año la versión 8.

El escudo de Twitter

Desde la red social se negaron a hablar ante iProfesional específicamente del caso de Bullrich pero recordaron las acciones que realizan para mantener segura la actividad de los usuarios.

La empresa utiliza HHTPS (protocolos seguros en la web) en todas partes y la seguridad para e-mails de twitter.com. También protege el acceso a las cuentas evaluando elementos tales como la ubicación, el dispositivo utilizado y el histórico “logueo” para identificar el acceso a la cuenta y el comportamiento sospechoso.

En situaciones en las que la contraseña ha sido expuesta directamente en Internet, el afectado recibirá una notificación para restablecerla. Y la cuenta estará protegida hasta una confirmación del propietario del e-mail o número de teléfono vinculados a la cuenta.

Algunas acciones que el usuario puede tomar para proteger su cuenta de Twitter son las siguientes:

-Activar la verificación de inicio de sesión.

-Usar una contraseña fuerte y no la utilice en otros sitios web.

-Usar un administrador de contraseñas como 1Password y LastPass para asegurar el uso de contraseñas fuertes, únicas para cada sitio.

Consejos

Desde Eset, Gutiérrez compartió los siguientes consejos para ayudar a mantenerse protegido en las redes sociales:

-Actualizar software y mantener los dispositivos seguros.

-Usar contraseñas fuertes.

-Revisar la configuración de las cuentas.

-Pensar dos veces antes de publicar.

-Ser escéptico.

-Evitar a los extraños en Internet.

Desde Intel Security, Aramburu explicó que "cada acceso a la cuenta es vulnerable a través del equipo de acceso. Protegiendo el equipo, protege la cuenta”.

Lo segundo es tener “extremo cuidado de los aspectos más humanos de la seguridad: no tener claves simples o comunes, no dejar los teléfonos sin bloquear en espacios de acceso público, no revelar nunca las claves de acceso al teléfono o a la PC y no mantener sesiones abiertas constantemente”.